As redes wireless são essenciais para nos negócios de qualquer segmento. Em um mundo cada dia mais móvel é uma necessidade real proteger a rede wireless.

À medida que as organizações implementam políticas BYOD ou CYOD e adicionam dispositivos inteligentes às estratégias de tecnologia, a pressão sobre a rede wireless leva à perda de produtividade. Isso acontece em todos os setores de negócios, educação, saúde e manufatura.

Infelizmente, os desafios mais comuns das redes wireless são toleráveis. Os funcionários que tentam verificar o e-mail em seus telefones enquanto esquentam o almoço ou tentam se conectar à rede sem fio em salas de conferências provavelmente não abrirão um chamado com o servicedesk.

No entanto, são precisamente esses tipos de tempo de inatividade da rede e problemas de conectividade que impactam profundamente os negócios. Resolver esses desafios comuns de rede sem fio são maneiras positivas de a TI melhorar o ambiente para todos e contribuir diretamente para os processos gerais de melhoria do trabalho.

A Xtech Solutions possui uma equipe de engenheiros especialiazados na resolução de quaisquer problemas associados as redes wireless. Abaixo vamos listar alguns desafios comuns em redes wireless, e com foco no tópico segurança de rede, vamos demonstrar a importância de um recurso para evitar alguns tipos de ataques de DoS (denial of service) e DeAuth(desautenticação).

- Pontos de acesso mortos

Quer se trate de uma elegante parede de tijolos ou de um aquário de 300 galões, a interferência ambiental e os pontos de acesso mal colocados podem fazer com que certos espaços tenham dificuldade para se conectar à rede sem fio.

- Conectividade lenta e intermitente

A interferência de sinal é provavelmente a causa de velocidades sem fio lentas. Os usuários geralmente estabelecem uma conexão, mas perdem a conectividade – especialmente durante grandes atividades de carga de trabalho.

- Sobrecarga de largura de banda

Uma ocorrência comum em grandes ambientes – como hospitais ou campi universitários – onde o número de usuários e dispositivos facilmente chega aos milhares, a eficiência e o gerenciamento da largura de banda podem ser difíceis de gerenciar.

- Segurança de rede

Embora deseje que a rede sem fio seja facilmente acessível, você também deseja proteger seus usuários e a própria rede de intenções maliciosas. A implementação de controles de segurança pode afetar negativamente a conectividade da rede, por isso é importante ter um especialista em segurança da informação para implantar essas tecnologias.

Há pouco tempo, nossa equipe de engenheiros foi contratada para um serviço de site survey passivo em um cliente com um cenário bem incomum.

A rede wireless funcionava perfeitamente durante um longo período, mas em horário aleatórios, todos os clientes conectados na frequência 2,4 Ghz eram desautenticados.

Depois de algumas pesquisas, foi detectado que o motivo do comportamento, é que o access point do “vizinho” possuia um recurso de segurança a rogue AP. Ou seja, de tempos em tempos, ele disparava uma quantidade enorme de pacotes para o SSID desse cliente, uma espécie de ataque usando um recurso de desautenticação, que além de derrubar todos os clientes, ainda deixava o SSID indisponível para novas conexões até o final do disparo de pacotes.

Foi montado um laboratório na Xtech para simular o comportamento dos recursos de segurança do access point do cliente, que no caso é um Ubiquiti AC Pro.

De acordo com o datasheet do equipamento ele não implementa o PMF (Protected management frames) ou 802.11W.

O padrão 802.11w visa proteger quadros de controle e gerenciamento e um conjunto de quadros de gerenciamento robustos contra ataques de falsificação e repetição. Os tipos de quadro protegidos incluem quadros DisAssociation, Deauthentication e Robust Action, como:

- Gerenciamento de espectro

- Quality of Service (QoS)

- Bloquear confirmação

- Medição de rádio

- Transição do Fast Basic Service Set (BSS)

O 802.11w não criptografa os quadros, mas protege os quadros de gerenciamento. Garante que as mensagens sejam provenientes de fontes legítimas. Para fazer isso, é necessário adicionar um elemento Message Integrity Check (MIC). O 802.11w introduziu uma nova chave chamada Chave Temporal do Grupo de Integridade (IGTK – Integrity Group Temporal Key), usada para proteger quadros de gerenciamento robustos de broadcast/multicast. Isso é derivado como parte do processo de handshake de chave de quatro vias usado com o Wireless Protected Access (WPA). Isso faz do dot1x/Pre-Shared Key (PSK) um requisito quando você precisa usar o 802.11w. Não pode ser usado com SSIDs (Service Set Identifier, Identificador de Conjunto de Serviços) aberto/da Web.

Quando a proteção de quadro de gerenciamento é negociada, o ponto de acesso (AP) criptografa os valores GTK e IGTK no quadro EAPOL-Key que é entregue na mensagem 3 do handshake de 4 vias. Se o AP alterar posteriormente o GTK, ele enviará os novos GTK e IGTK para o cliente com o uso do handshake de chave de grupo. Ele adiciona um MIC calculado com o uso da chave IGTK.

Para comparar o comportamente de um dispositivo que não implementa o PMF, com um que implementa, usamos um access point Cisco 1852.

Para a montagem do laboratório foram usados:

- Access Point Ubiquiti AC Pro com uma controladora na versão 6.2.26;

- Access Point Cisco Aironet 1852E;

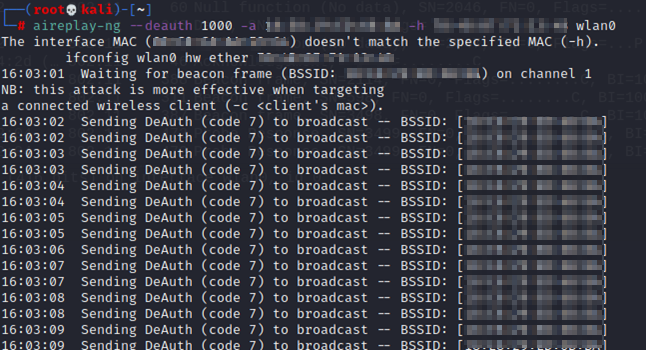

- Kali Linux com a suíte aircrack-ng suíte e uma antena Alfa AC 1200 Ultra Range (https://www.alfa.com.tw/products/awus036ach?variant=36473965871176) para simular o ataque;

- Dois endpoints Smartphone Samsung para simular os usuários.

Nos dois cenários foram utilizados SSIDs em 2.4 Ghz.

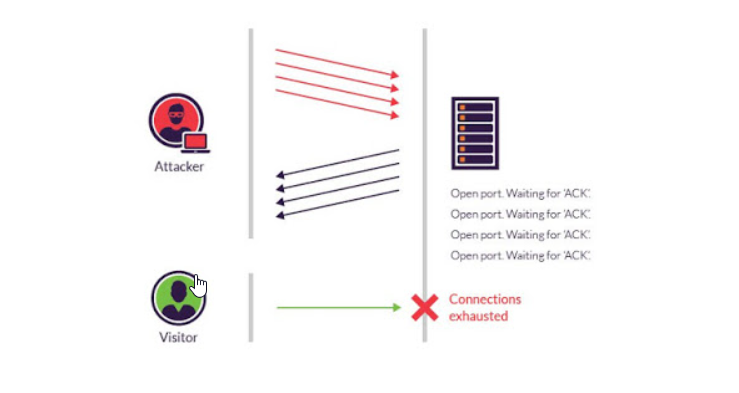

O intuito desse laboratório era simular um ataque como no diagrama abaixo:

No teste usando o Ubiquiti, com o PMF(802.11w) habilitado ou não na controladora, o ataque abaixo teve êxito da mesma forma.

Ambos os dispositivos caem imediatamente, e o SSID não reconecta até o final do envio dos 1000 pacotes ou até parar o teste:

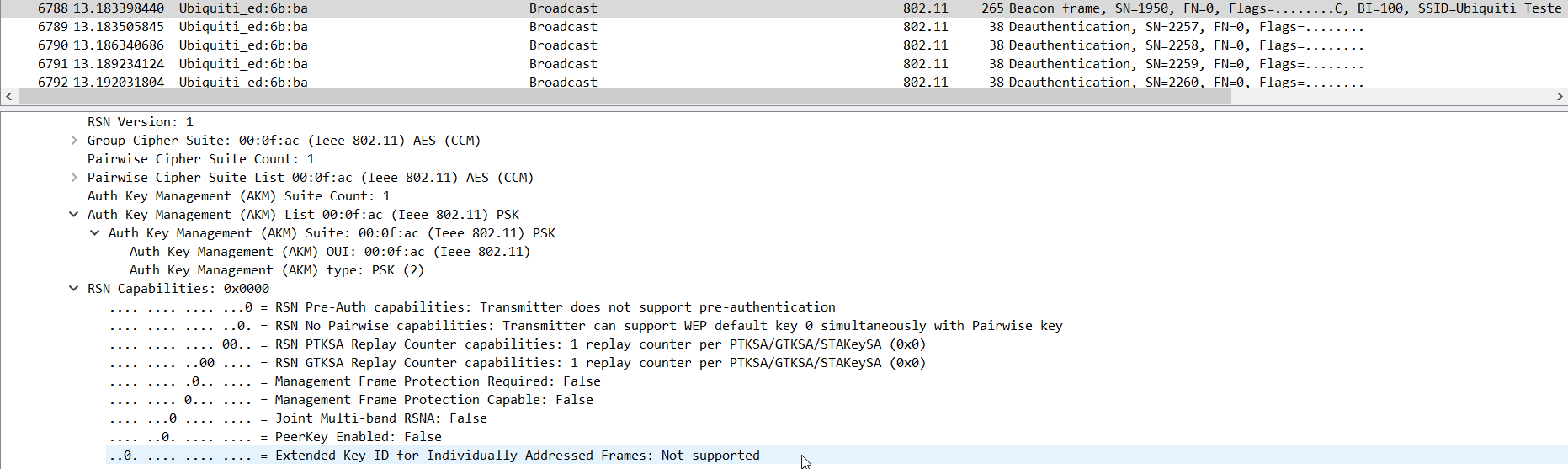

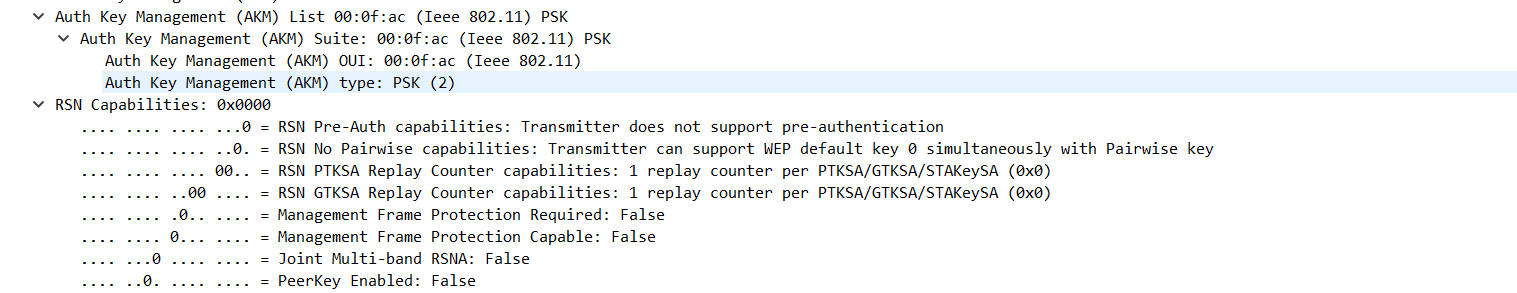

Como você pode ver no wireshark abaixo e no anexo, nesse momento ele desautentica todos os usuários.

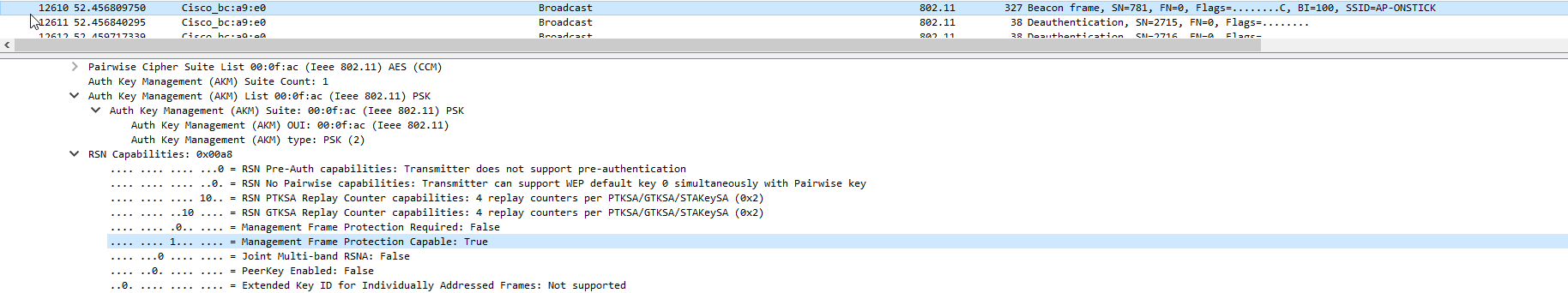

No mesmo teste feito com o Cisco, sem o PMF habilitado:

No segundo com o PMF em opcional, ou seja, as duas pontas suportando, ele mantem a conexão, e consegue proteger a rede wireless, e não temos a queda:

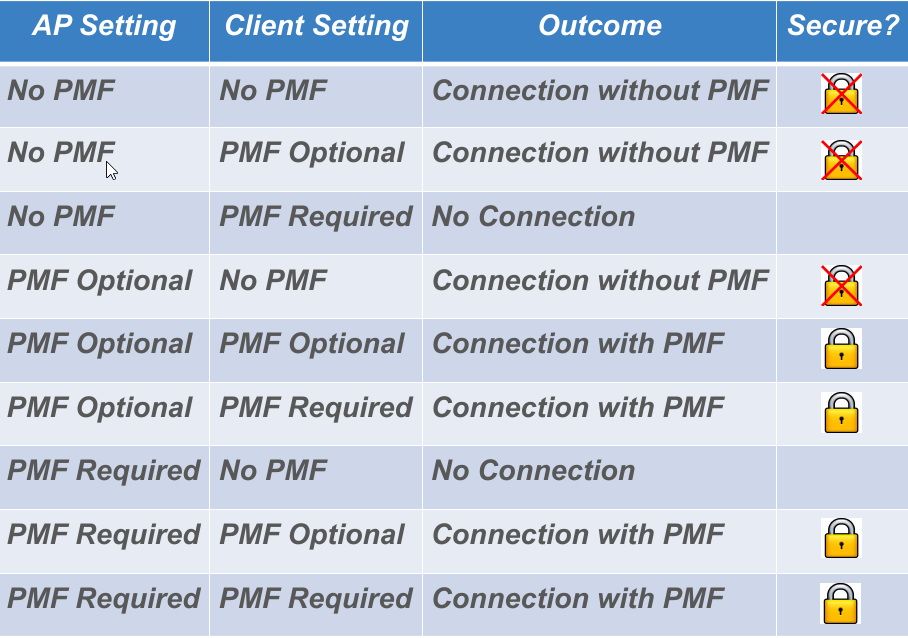

Abaixo uma boa referência da relação do PMF entre access point e cliente:

Em resumo, foi definido a partir deste teste que a solução de access point escolhida não possui recursos necessários para proteger a rede wireless deste tipo de comportamento do access point do “vizinho”.

Os ataques de deauth fazem parte da categoria DoS. Apesar de parecer inofensivo do ponto de vista de segurança, ele antecede muitas vezes ao evil twin. Onde o atacante visa indisponibilizar o access point real através de esgotamento de recursos(DoS) e criar um access point fake, com o airbase-ng, por exemplo. Com isso, ele pode roubar a senha do SSID real, roubar dados do usuário, injetar códigos maliciosos, entre outras possibilidades.

Precisa proteger a sua rede wireless? Fale com a nossa equipe. Temos uma gama de soluções que integram muito bem as necessidades das redes wireless.