O que é Zero Trust?

Com base nas ideias capturadas pela primeira vez pelo Fórum de Jericho em 2004, “Zero Trust” como um termo foi cunhado em 2010 pela Forrester para descrever um movimento para substituir relacionamentos de confiança implícita por autenticação explícita e controle de acesso definido por política.

O princípio básico do Zero Trust é “nunca confie, sempre verifique”. Mas o que significa Zero Trust?

Aqui está um exemplo familiar e fácil de entender: para imprimir um documento, um funcionário precisa estar “na mesma rede” que a impressora. A topologia de rede cria uma relação de confiança implícita. O simples fato de estar “na rede” significa que o funcionário está autorizado a acessar a impressora.

Se, em vez da impressora, o recurso agora é um banco de dados contendo informações do cartão de crédito do cliente, agora precisamos ter muito cuidado com quem tem acesso à rede.

Se, em vez disso, confiamos em primeiro autenticar o funcionário para garantir que ele é quem afirma ser, em seguida, conceder acesso autorizado com base em uma política corporativa, não precisaríamos rastrear quem tem acesso a qual rede. Isso significa que nosso banco de dados de cartão de crédito tem algum nível de proteção contra invasores que estejam na mesma rede.

Com uma estrutura Zero Trust em vigor, pressupõe-se que todas as redes já foram violadas. O termo “Zero Trust” sugere que o acesso a qualquer recurso não é assumido com base no acesso à rede; ele é concedido somente depois que a confiança é estabelecida por meio de autenticação e autorização .

O modelo Zero Trust promove um tipo de “segurança sem perímetro” que protege recursos e dados mesmo em caso de comprometimento em algum lugar da rede. Substituir a confiança implícita pela confiança explícita revela quaisquer suposições de segurança ocultas, tornando mais fácil gerenciar a segurança e os riscos.

Por que precisamos de Zero Trust? O que há de errado com a segurança de hoje?

O modelo tradicional de segurança corporativa é baseado em um perímetro “reforçado”. Havia menos aplicativos em execução em alguns datacenters centralizados, totalmente sob o controle da TI corporativa; naquela época, proteger a empresa no perímetro era bom o suficiente para a empresa média.

No entanto, os aplicativos corporativos modernos são executados em um ambiente cada vez mais complexo. Os aplicativos e dados têm cada vez mais se movido além do perímetro corporativo tradicional para a nuvem pública, já enfatizando o modelo de perímetro. Adicione a isso uma força de trabalho cada vez mais móvel, requisitos crescentes para colaboração de ecossistema e iniciativas de várias nuvens – o aumento da complexidade é evidente. Ao mesmo tempo, mais operações de negócios são digitalizadas do que antes – as empresas estão mais suscetíveis a ameaças cibernéticas do que antes.

As ferramentas testadas e comprovadas do arsenal de TI – a saber, firewalls, VPNs e VLANs – já têm mais de vinte anos. Com essas ferramentas, a política é definida pela topologia. Eles foram definidos para oferecer suporte a redes estáticas, e o gerenciamento de mudanças para oferecer suporte a requisitos complexos e dinâmicos é uma luta.

O acesso do ponto A ao ponto B é definido pela programação dos endereços IP e de todos os roteadores e firewalls ao longo do caminho. Já é difícil visualizar o que está conectado a quê, quanto mais tentar gerenciar o risco com base na interação desses componentes gerenciados separadamente.

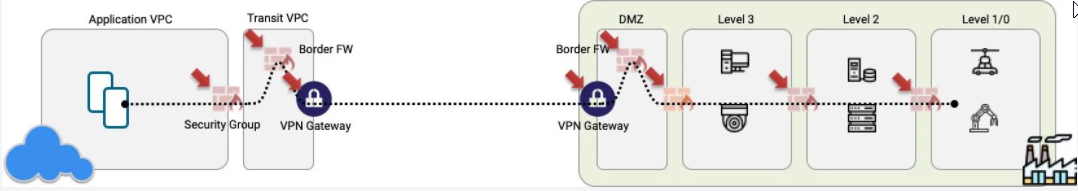

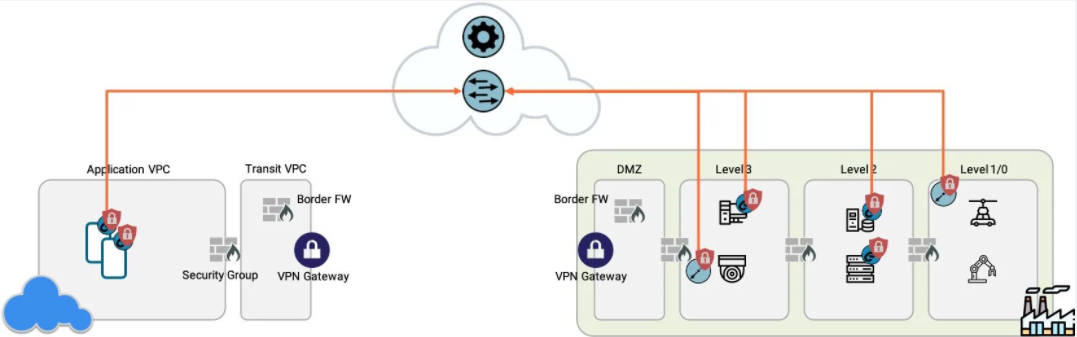

Considere a conexão mostrada abaixo, entre uma nuvem e recursos em um ambiente de fábrica.

A conectividade do caminho é definida por até 6-12 roteadores, switches e firewalls diferentes ao longo do caminho, cada um potencialmente gerenciado por uma equipe diferente. É um problema difícil o suficiente para analisar que a melhor maneira de validar a conectividade e experimentá-la – com um ping. É ainda mais difícil provar que essa é uma única conectividade permitida.

Zero Trust simplifica drasticamente esse problema, reformulando a política distribuída em uma declaração única de quem pode acessar o quê. Para o exemplo acima, uma arquitetura Zero Trust pode permitir que você simplifique drasticamente uma conectividade internacional, com apenas um local para verificar para configurar políticas e verificar o acesso.

Qual é a diferença entre Zero Trust e SASE?

Zero Trust é mais uma filosofia de segurança que define como a autenticação deve ser realizada (granular e baseada em identidade) e como a autorização é realizada (sempre). Não define uma implementação específica.

SASE, ou Secure Access Service Edge, propõe um novo modelo de implantação para serviços de segurança. O SASE incorpora Zero Trust, na medida em que recomenda que sua camada de acesso aos serviços de segurança siga os princípios Zero Trust, mas é inerentemente menos focado nos detalhes da segurança do que no modelo de implantação.

O que é Zero Trust Network Access?

Zero Trust Network Access (ZTNA) é o método mais seguro para permitir que usuários remotos acessem aplicativos ou terminais, e está substituindo rapidamente as VPNs tradicionais como a solução de acesso remoto de escolha.

O objetivo principal de uma VPN é para conectividade – não segurança. Com uma VPN, o dispositivo de um usuário é virtualmente adicionado à rede corporativa. O usuário pode acessar tudo na rede corporativa. A pressa das corporações para aumentar a capacidade de oferecer suporte ao trabalho de casa explica a recente ênfase que os hackers deram a novas explorações de VPN e ataques de phishing – muitos dados corporativos podem ser acessados com o conjunto certo de credenciais.

As soluções ZTNA, por outro lado, são construídas do zero com segurança Zero Trust. Eles normalmente usam vários fatores de confiança, como geolocalização e outros metadados em combinação com autenticação de usuário padrão e MFA, para autenticar o usuário e o dispositivo ao mesmo tempo. Isso reduz o risco de que credenciais de phishing possam ser usadas para acessar dados corporativos.

As soluções ZTNA fornecem controles de política granulares que definem quais serviços ou terminais o usuário tem permissão para acessar e com quais clientes o usuário pode usar para acessá-los. Por exemplo, uma política ZTNA típica pode especificar algo como:

“A usuária Alice, de seu Mac, pode usar o cliente ssh para se conectar ao servidor A, usando a porta TCP 22.”

ou

“O usuário Bob, em seu laptop Windows, pode usar um cliente proprietário para se conectar ao sistema de gerenciamento do prédio, usando a porta TCP 80 ou 9987-9989.”

Um ZTNA nunca cria “conectividade” – ele concede “acesso” em um nível granular. Como resultado, o comprometimento bem-sucedido das credenciais do ZTNA limita drasticamente o escopo das ações que um invasor pode realizar.

Todas as soluções Zero Trust não são iguais?

Embora ainda não exista um padrão de mercado para uma arquitetura Zero Trust, o NIST está trabalhando rapidamente para mudar isso por meio de diretrizes de arquitetura, como SP 800-207 .

Como há uma grande variedade de implementações, os clientes que definem sua estratégia Zero Trust são aconselhados a avaliar o tipo e a força dos fatores de confiança, a facilidade de implementação e definição de política de ponta a ponta e se a solução exigirá uma atualização de infraestrutura para ser eficaz em ambientes locais e na nuvem.

Quais são as propriedades de uma arquitetura Zero Trust ideal?

Definição de política simples

As empresas precisam de ferramentas para definir e impor simplicidade. As políticas de segurança devem ser legíveis por humanos; eles devem ser facilmente mapeados para os requisitos de negócios para otimizar a implementação e aumentar a capacidade de auditoria para conformidade e devem oferecer suporte à automação para repetibilidade.

Acesso que segue o menor privilégio

Ambientes híbridos são complexos, mas a maioria dos recursos corporativos (VMs, contêineres, etc.) são orientados a serviços e têm um único propósito – o servidor git interno também não hospeda o serviço Active Directory. Como resultado, a solução ideal deve ter mecanismos fortes para definir políticas de whitelist para minimizar a superfície de ataque.

Suporta descoberta e evolução de política

É difícil para os administradores garantirem que as políticas sejam definidas corretamente quando o serviço é ativado pela primeira vez. Os aplicativos podem ter comportamento não documentado e até mesmo aplicativos “bem compreendidos” podem ter dependências inesperadas em algum lugar da rede. É importante olhar suas ferramentas Zero Trust para ajudá-lo a descobrir essas dependências e sugerir ações que ajudem a aumentar a segurança ao longo do tempo .

Portátil para qualquer ambiente

Simplificar a adoção da nuvem e permitir a mobilidade do usuário significa que as empresas precisam ser capazes de proteger seus aplicativos e dados onde quer que estejam. A solução Zero Trust ideal deve mudar o foco da arquitetura de nível de rede para o nível de aplicativo, operando em todos os ambientes e através dos limites de segurança tradicionais. Não deve ser dependente de firewalls.

Coexiste com redes e aplicativos existentes

As empresas não podem mudar para este novo paradigma da noite para o dia. É importante que uma solução Zero Trust possa ser implementada para proteger aplicativos críticos sem a necessidade de uma atualização de empilhadeira, não apenas por razões de custo, mas também para evitar interromper a infraestrutura e as operações da empresa.

Qual é a diferença entre Zero Trust e Micro-Segmentation?

Zero Trust e Microssegmentação são tópicos alinhados, mas não se referem à mesma coisa. Zero Trust tem a ver com segurança e os fatores que impulsionam as políticas de segurança; a microssegmentação tem mais a ver com como e onde as funções de segurança são inseridas para proteger as cargas de trabalho.

A Xtech Solutions oferece soluções de SASE além de outra gama de soluções para segurança corporativa.