O que aconteceu?

Em 2 de março de 2021, várias empresas divulgaram relatórios sobre a exploração in-the-wild de vulnerabilidades zero-day dentro do Microsoft Exchange Server. As vulnerabilidades a seguir permitem que um invasor comprometa um Microsoft Exchange Server vulnerável. Como resultado, um invasor obterá acesso a todas as contas de e-mail registradas ou será capaz de executar código arbitrário (execução remota de código ou RCE) dentro do contexto do Exchange Server. No último caso, o invasor também será capaz de obter persistência no servidor infectado.

Um total de quatro vulnerabilidades zero-day foram descobertas:

- CVE-2021-26855 . A falsificação de solicitação do lado do servidor (SSRF) permite que um invasor sem autorização consulte o servidor com uma solicitação especialmente construída que causará a execução remota de código. O servidor explorado encaminhará a consulta para outro destino.

- CVE-2021-26857 causado pela desserialização de dados inseguros dentro do serviço de Unificação de Mensagens. Possivelmente permite que um invasor execute código arbitrário (RCE). Como resultado do controle insuficiente sobre os arquivos do usuário, um invasor consegue forjar um corpo de consulta de dados e enganar o serviço de alto privilégio para que execute o código.

- CVE-2021-26858 . Esta vulnerabilidade permite que um usuário autorizado do Exchange sobrescreva qualquer arquivo existente dentro do sistema com seus próprios dados. Para fazer isso, o invasor precisa comprometer as credenciais administrativas ou explorar outra vulnerabilidade, como SSRF CVE-2021-26855.

- CVE-2021-27065 é semelhante a CVE-2021-26858 e permite que um invasor autorizado sobrescreva qualquer arquivo de sistema no servidor Exchange.

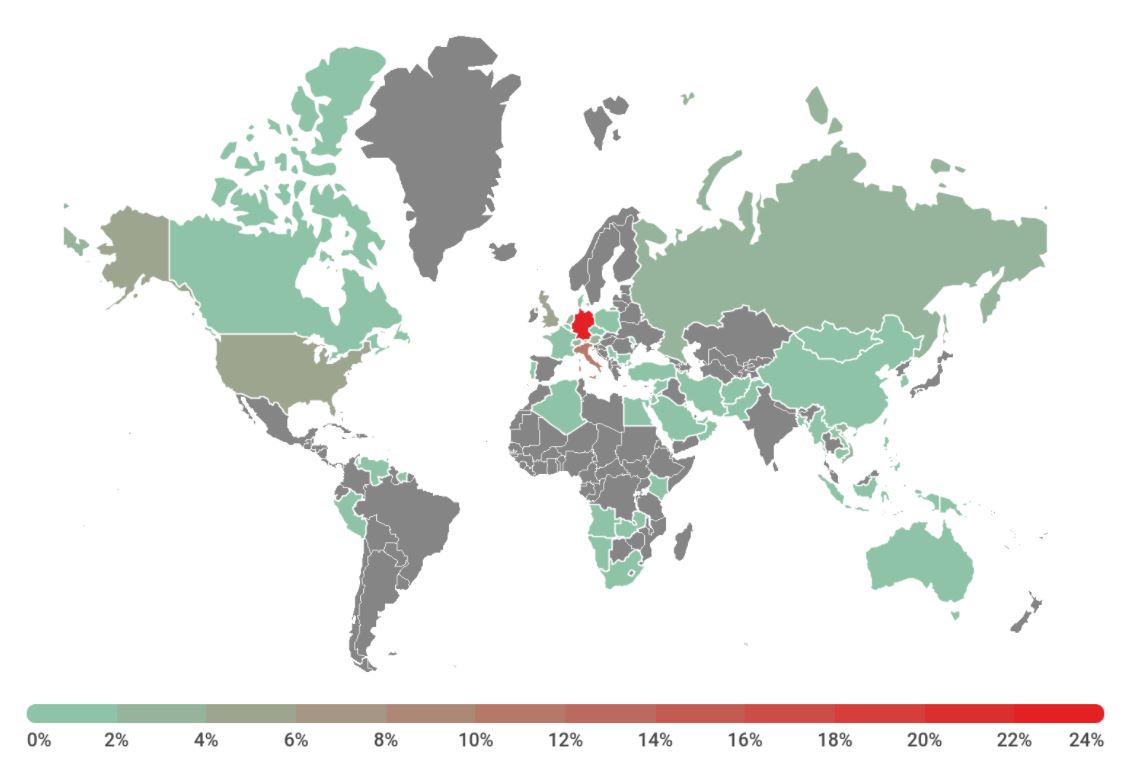

O Kaspersky Threat Intelligence mostra que essas vulnerabilidades zero-day já são usadas por cibercriminosos em todo o mundo.

Preve-se um alto grau de confiança que este é apenas o começo e prevemos inúmeras tentativas de exploração com o objetivo de obter acesso a recursos dentro dos perímetros corporativos. Além disso, devemos observar que normalmente há um alto risco de infecção por ransomware e / ou roubo de dados relacionados a esses ataques.

Como se proteger contra essa ameaça?

A Xtech Solutions fornece as soluções da Kasper, que protegem contra essa ameaça com componentes de detecção de comportamento e prevenção de exploração e detectam exploração com o seguinte veredicto: PDM: Exploit.Win32.Generic

Foram detectados exploits relevantes com os seguintes nomes de detecção:

- Exploit.Win32.CVE-2021-26857.gen

- HEUR: Exploit.Win32.CVE-2021-26857.a

Também foram detectadose bloqueados os payloads (backdoors) sendo usados na exploração dessas vulnerabilidades, de acordo com a Inteligência de Ameaças da Kaspersky. Os nomes de detecção possíveis são (mas não se limitam a):

- HEUR: Trojan.ASP.Webshell.gen

- HEUR: Backdoor.ASP.WebShell.gen

- UDS: DangerousObject.Multi.Generic

A situação está sendo monitorada ativamente a situação e uma lógica de detecção adicional será lançada com bancos de dados atualizáveis quando necessário.

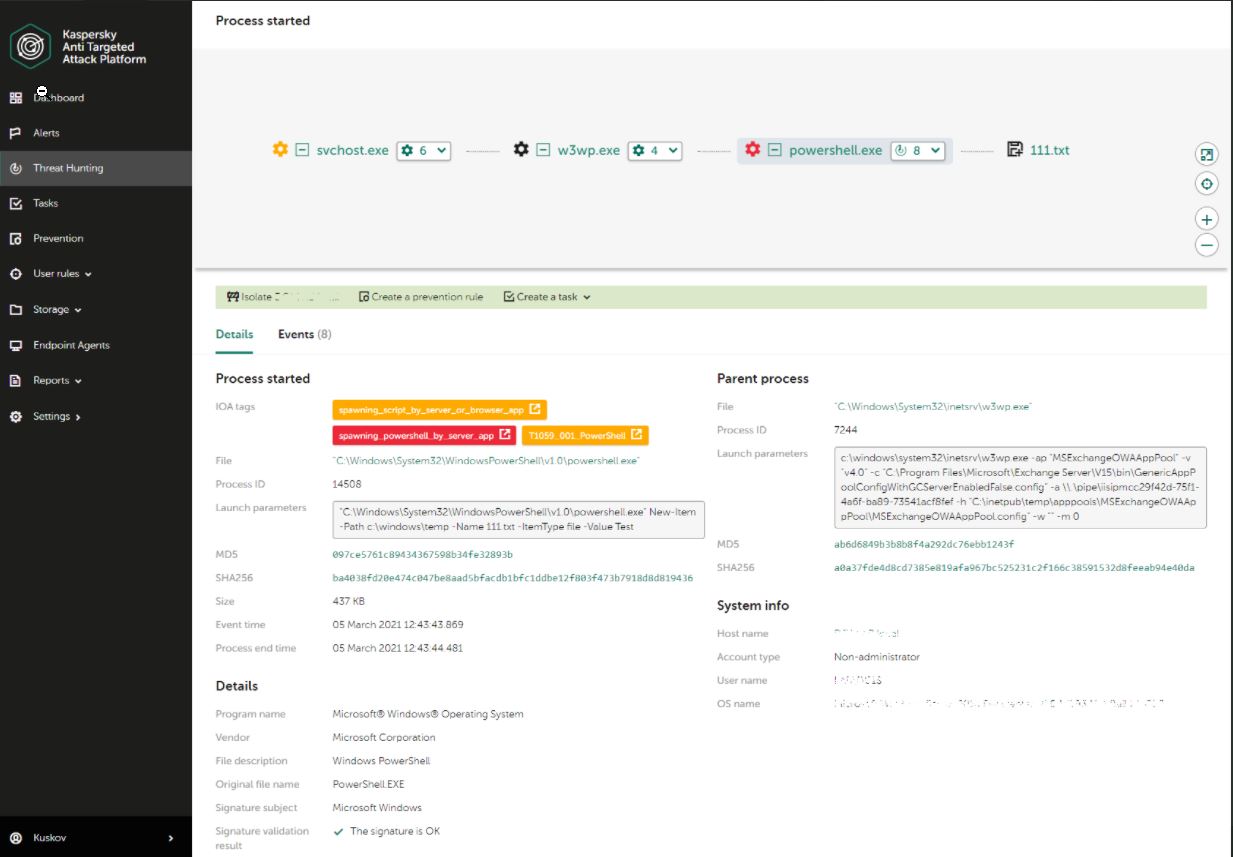

A detecção e resposta de endpoint ajuda a identificar ataques em estágios iniciais, marcando essas ações suspeitas com tags IoA especiais (e criando alertas correspondentes). Por exemplo, este é um exemplo de Powershell iniciado pelo processo de trabalho do IIS (w3wp.exe) como resultado da exploração da vulnerabilidade:

Nosso serviço de Detecção e Resposta Gerenciada também é capaz de identificar e interromper esse ataque usando regras de caça a ameaças para detectar a própria exploração, bem como a possível atividade de carga útil.

Recomendações

- Como a Microsoft já lançou uma atualização para corrigir todas essas vulnerabilidades, é altamente recomendável atualizar o Exchange Server o mais rápido possível.

- Concentre sua estratégia de defesa na detecção de movimentos laterais e exfiltração de dados para a Internet. Preste atenção especial ao tráfego de saída para detectar conexões cibercriminosos. Faça backup dos dados regularmente. Certifique-se de que pode acessá-lo rapidamente em caso de emergência.

- Use soluções como Kaspersky Endpoint Detection and Response que ajuda a identificar e interromper o ataque nos estágios iniciais, antes que os invasores atinjam seus objetivos. Fale agora com o nosso comercial!

- Use uma solução de segurança de endpoint confiável, como Kaspersky Endpoint Security for Business, que é alimentada por prevenção de exploração, detecção de comportamento e um mecanismo de correção que é capaz de reverter ações maliciosas. O KESB também possui mecanismos de autodefesa que podem impedir sua remoção por cibercriminosos.

Créditos da matéria: Kaspersky