O termo ” ransomware ” é amplamente utilizado quando se discutem ameaças à segurança cibernética. No entanto, poucos usuários se aprofundam para entender o que é um ransomware e como ele funciona. Como acontece com qualquer intruso irritante, é melhor estudar adequadamente a essência do ransomware para combatê-lo.

Então, vamos ver com o que estamos lidando aqui.

Ransomware é um tipo de malware projetado para se infiltrar em uma máquina e empregar criptografia em todos os dados nela contidos.

Ao criptografar os dados no dispositivo de um usuário, o ransomware pode retê-los como resgate. Se você não contar com uma solução robusta de segurança cibernética, não poderá acessar seus dados até pagar uma quantia alta aos invasores.

A maioria dos ataques de ransomware se esforça para criptografar todos os dados em um dispositivo – arquivos, pastas, informações de identificação pessoal (PII), bancos de dados, aplicativos etc. O ransomware geralmente pode se espalhar por uma rede para atingir bancos de dados ou servidores de arquivos. Se for bem-sucedido, pode tornar organizações inteiras impotentes para acessar seus dados.

Como funciona o ransomware?

Limpamos os danos causados por um ataque de ransomware bem-sucedido. Mas como ela consegue atingir seus objetivos?

Bem, em primeiro lugar, o ransomware usa criptografia assimétrica. É um tipo de criptografia que depende de um par de chaves para criptografar e descriptografar dados. Os invasores podem gerar um par de chaves público-privado exclusivo e armazenar a chave privada (usada para descriptografar os dados) em um servidor de sua escolha.

Normalmente, espera-se que o invasor apresente a chave privada à vítima assim que o resgate for pago. No entanto, cada campanha de ransomware é diferente. Às vezes, pagar o resgate só traria riquezas para os invasores, mas o usuário não receberia uma chave privada para descriptografar seus dados. E sem uma chave de descriptografia, é quase impossível “libertar” seus dados das garras da criptografia.

Isso é verdade, claro, se você não tiver um backup seguro de seus dados armazenados em um dispositivo externo ou na nuvem.

O malware depende de um vetor de ataque para atingir com sucesso um endpoint e se infiltrar em um sistema. Feito isso, o ransomware pode persistir em uma rede até que seu objetivo seja satisfeito. Mesmo que a maioria das formas de ransomware faça praticamente a mesma coisa, o estado da infecção pode variar. Ele pode ser distribuído por meio de e-mails maliciosos, ataques direcionados ou até anúncios pop-up.

Após uma exploração bem-sucedida, o ransomware normalmente descarta e executa um binário corrompido no dispositivo ou sistema infectado. O binário vasculha os dados da vítima para criptografar arquivos valiosos – imagens, documentos do MS Word, bancos de dados, aplicativos do sistema, etc.

Alguns ataques de ransomware visam espalhar ainda mais a infecção. Eles pesquisavam e exploravam vulnerabilidades de sistema e rede para “pular” para outros sistemas e, possivelmente, para toda a organização. Os usuários domésticos raramente permitem explorações em massa do sistema, mas o ransomware levaria muito menos tempo para se espalhar por todo o sistema.

Depois que o ransomware criptografa seus arquivos, você normalmente é solicitado a pagar um resgate dentro de 24 a 48 horas para descriptografar seus dados. Se você não fizer isso, seus dados podem ser perdidos para sempre. Se você não tiver uma maneira confiável de recuperar seus arquivos do armazenamento externo, provavelmente será forçado a pagar o resgate e esperar receber uma chave de descriptografia para recuperar seus dados.

Diferentes tipos de ransomware

Ransomware vem em muitas formas e intensidades. No entanto, podemos dividir os ataques de ransomware em quatro categorias principais.

Scareware

O scareware geralmente simula problemas no dispositivo infectado. O usuário normalmente vê uma mensagem em sua tela notificando sobre um vírus ou malware detectado. Em meio ao pânico, você pode clicar no alerta e liberar o malware.

Uma vez clicada, a notificação pop-up redirecionará a vítima para uma página “segura” para resolver o problema. Depois que o usuário segue o link malicioso, os invasores podem roubar suas informações pessoais ou financeiras.

Encriptadores

Os criptografadores se encaixam na descrição mais geral de ransomware. Eles se infiltram em um sistema, criptografam todos os dados nele e os mantêm como reféns até que a vítima pague um resgate na esperança de receber uma chave de descriptografia.

Armários

Os armários não criptografam dados para impedir o acesso a arquivos ou aplicativos. Em vez disso, eles visam impedir o uso de todo o seu dispositivo. Após um ataque ao armário, a vítima normalmente vê uma tela de bloqueio exibindo detalhes do resgate junto com um cronômetro para criar um senso de urgência.

Doxware/Leakware

O Doxware geralmente visa enganar um usuário ou uma empresa para que pague um resgate por meio de ameaças de liberar dados confidenciais online. O Doxware geralmente tem como alvo empresas com a ameaça de liberar arquivos confidenciais ou propriedade intelectual, mas também pode ter como alvo usuários individuais.

Com a crescente popularidade e sucesso dos ataques de ransomware, podemos acompanhar o surgimento do RaaS – um modelo econômico de cibercrime de ransomware como serviço. O modelo permite que os desenvolvedores de malware monetizem seus esforços sem distribuir ataques de ransomware por conta própria.

Qualquer criminoso não técnico pode usar o ransomware projetado e lançar campanhas de infecção sobre vítimas inocentes. Se os ataques forem bem-sucedidos, os desenvolvedores receberão uma porcentagem dos despojos. Esse modelo garante relativa segurança para os desenvolvedores, pois seus clientes fazem a maior parte do trabalho depois que o código é criado.

Com essa opção, as ameaças de ransomware surgem diariamente de forma mais rápida e maliciosa. No entanto, o fácil acesso aos desenvolvedores não é a única razão para o surgimento do ransomware.

Por que o ransomware está se espalhando a taxas alarmantes?

Outra ameaça cibernética moderna dificilmente corresponde à taxa de evolução dos ataques de ransomware. A rápida taxa de desenvolvimento é possível devido a vários motivos:

- Os chamados “kits de malware” podem ser acessados facilmente e usados para criar novas amostras de ransomware sob demanda.

- Os dados históricos permitem o uso de interpretadores genéricos conhecidos (e comprovados) para criar ameaças entre plataformas. (por exemplo, Ransom32 depende de Node.js juntamente com uma carga JavaScript)

- Novas técnicas de ransomware surgem rapidamente, como criptografar um disco completo em vez de criptografar arquivo por arquivo.

Os motivos acima, combinados com o rápido surgimento de mercados de ransomware, permitem um grupo muito maior de hackers em potencial. Hoje em dia, mesmo invasores não experientes em tecnologia podem realizar campanhas de ransomware bem-sucedidas. Além disso, há outro motivo geral para o florescimento dos criminosos de ransomware.

Encontrar invasores de ransomware geralmente é praticamente impossível

O aumento da criptomoeda permite que os criminosos cibernéticos exijam pagamentos de resgate em Bitcoin ou outras criptomoedas. Seguir a trilha do dinheiro em tais pagamentos é desafiador e torna o rastreamento de criminosos quase impossível.

Além disso, os agentes de ameaças podem se reunir em grupos para projetar e executar ataques sofisticados de ransomware para obter lucros rápidos. O processo acelerado de criação de ransomware (devido ao código-fonte aberto altamente disponível e às plataformas de arrastar e soltar) permite que criadores de script novatos criem seu próprio ransomware. Além disso, o ransomware moderno é tipicamente polimórfico por design, o que significa que pode facilmente ignorar as ferramentas tradicionais de segurança cibernética baseadas em assinatura.

A combinação de todos os itens acima transforma o ransomware em uma ameaça de pesadelo para vítimas inocentes.

Para combatê-lo, os usuários devem saber onde o ransomware geralmente se esconde e fazer o possível para evitá-lo.

Como você pode se tornar uma vítima de ransomware?

Existem várias maneiras principais de ser vítima de ransomware. Você pode preparar melhor um plano anti-ransomware sólido para sua casa, compreendendo os vários vetores de ataque usados pelos cibercriminosos para injetar códigos maliciosos.

Phishing

E-mails de phishing são a causa mais comum de infecções por ransomware. Os invasores podem projetar o corpo do e-mail, anexar um link ou arquivo malicioso e realizar uma campanha massiva de phishing, atingindo dezenas de milhares de usuários.

Eles também podem restringir sua superfície de ataque e se concentrar em uma organização ou grupo de usuários específico. Com algumas ameaças de ransomware, basta que um único usuário interaja com o código malicioso para espalhá-lo ainda mais em sua lista de contatos de e-mail ou rede doméstica.

As duas principais formas de encontrar ransomware em um e-mail são:

- Abrir ou baixar um anexo malicioso; esses anexos podem vir em diferentes formatos – documentos do Word, PDFs, arquivos .zip, aplicativos .exe, etc.)

- Seguir links infectados que levam a sites corrompidos. Clicar em um link infeccioso também pode baixar automaticamente cavalos de Tróia, spyware ou keyloggers em sua máquina.

Mesmo que você conheça as duas principais ameaças de ransomware de e-mail, há outra que não depende de e-mail. Smishing é uma forma relativamente nova de phishing. Ele permite que os golpistas induzam os usuários a expor dados pessoais ou financeiros por meio de mensagens de texto SMS.

Normalmente, o SMS conterá um link ou uma imagem ao lado de uma mensagem educada, incentivando as vítimas a abrir os anexos. Assim que o usuário seguir as instruções do SMS, ele será redirecionado para um site e solicitado a inserir informações confidenciais em um formulário ou baixar ransomware executável diretamente em seu smartphone.

Malvertising (Adware)

Adware é projetado para disfarçar malware por meio de anúncios em um espaço de anúncio esperado.

Em campanhas sofisticadas de ransomware, anúncios falsos podem aparecer em sites legítimos e conhecidos. Eles se pareceriam com um banner real ou um pop-up seguro, solicitando que o usuário apoie o site.

Mesmo que o anúncio pareça um anúncio padrão, ele pode acionar o download de um ransomware assim que você clicar nele. Em alguns casos, clicar no “X” para fechar o anúncio pode ser suficiente para espalhar códigos maliciosos em toda a sua rede.

O malvertising geralmente está vinculado a um kit de exploração projetado para verificar seu sistema e encontrar possíveis vulnerabilidades que os invasores podem explorar. Depois que o kit termina de explorar seu dispositivo, ele pode instalar um código malicioso nele.

Os tópicos mais comuns usados por malvertising são ofertas gratuitas de um serviço ou produto, vídeos emocionantes ou belas fotos, notificações de mensagens pendentes, imagens adultas ou outras promessas de bem-estar pessoal ou financeiro.

páginas da web maliciosas

URLs infectados estão entre as táticas mais usadas para distribuir ransomware. À primeira vista, eles podem parecer legítimos, especialmente se você não tem o hábito de verificar o estado de segurança de uma página da web.

Clicar em um link infectado por e-mail ou site não verificado pode acionar um download instantâneo de ransomware em seu computador ou smartphone. Esses ataques de ransomware são conhecidos como “downloads drive-by”. Mesmo que você não clique conscientemente em um botão de download no site, você ainda pode ser infectado por um download de sombra.

No entanto, você pode evitar a maioria dos sites mal-intencionados inspecionando seu URL. Qualquer empresa legítima teria a ortografia de URL impecável. Você pode passar o mouse sobre os links para inspecionar a ortografia sem envolvê-los. No entanto, muitos ataques sofisticados de ransomware são difíceis de detectar.

Para garantir que você não seja vítima de tal ataque, é melhor nunca abrir links que você não tenha inspecionado completamente. Em suma, é melhor perder um negócio de produto real aqui e ali, em vez de perder o acesso aos seus dados.

Engenharia social

As campanhas de engenharia social podem diferir significativamente dependendo do grupo de vítimas escolhido. No entanto, os fundamentos de tais campanhas são praticamente os mesmos.

Tal ataque tentaria induzir os usuários a compartilhar informações privadas ou confidenciais para comprometer seu sistema ou usar contra eles. Os cibercriminosos geralmente se apresentam como partes legítimas para induzir o usuário a cooperar – os invasores podem se passar por autoridades policiais, especialistas em suporte de TI e até mesmo CEOs de uma empresa.

As campanhas de engenharia social podem ser realizadas por e-mail, mensagens de texto SMS, chamadas telefônicas, salas de bate-papo online, mídia social e muito mais. Após receberem as informações necessárias, os cibercriminosos podem lançar ataques cibernéticos devastadores. Após uma campanha de engenharia social bem-sucedida, o ataque pode ser especialmente prejudicial se os dados compartilhados envolverem credenciais de acesso de alto nível ou logins de rede.

Ataques de protocolo de área de trabalho remota (RDP)

O protocolo de área de trabalho remota (ou “RDP”) é uma função do sistema operacional Microsoft Windows que permite que um ou vários usuários se conectem a outra rede ou servidor remotamente.

Os hackers podem se infiltrar em um sistema via RDP e tentar roubar dados ou instalar ransomware. Uma vez dentro de um sistema ou rede, os invasores podem obter controle total sobre os dados nele contidos. Eles podem substituir o software de segurança, excluir dados ou baixar e executar ransomware para manter seus dados como reféns.

Os ataques RDP visam principalmente usuários com proteção de senha ruim, segurança de endpoint desatualizada e redes não seguras. E como o Windows é a escolha principal para mais de 90% dos usuários globais, os cibercriminosos têm muitos alvos para realizar ataques RDP.

Mesmo que as grandes empresas apresentem uma superfície mais ampla para tais ataques, elas possuem segurança aprimorada (autenticação em duas etapas, senhas mais fortes e soluções antimalware mais robustas).

Por outro lado, as pequenas empresas dependem de ferramentas de segurança cibernética mais fracas ou não possuem uma estratégia de segurança em vigor. É por isso que essas organizações são o maior alvo dos ataques RDP.

Alvos típicos de ransomware

Os ataques de ransomware podem atingir qualquer dispositivo conectado à Internet. Mesmo que eles normalmente tenham como alvo empresas, usuários individuais também podem ser vítimas de um ataque.

Estatisticamente, mais de 5% das empresas nos dez principais setores da indústria relataram ataques de ransomware nos últimos anos. Abaixo, listaremos as 10 principais indústrias visadas nos últimos anos.

- Educação

- Varejo

- Serviços empresariais, jurídicos e profissionais

- Governo central

- ISTO

- Manufatura

- Infraestrutura de energia e serviços públicos

- Assistência médica

- Governo local

- Serviços financeiros

Mesmo que um setor não conste da lista, isso não significa que não seja um alvo. Além do mais, as empresas não são a única presa. As pequenas e médias empresas (PMEs) também podem sofrer um ataque de ransomware.

Além disso, as pequenas e médias empresas podem ser mais vulneráveis, pois geralmente não possuem os recursos necessários para combater os ataques cibernéticos. Além disso, as grandes empresas podem pagar seminários anti-ransomware e sessões de educação para seus funcionários, enquanto as pequenas e médias empresas gostariam de reduzir os custos comerciais não críticos.

Aqui reside a questão. Podemos ler sobre ataques devastadores de ransomware na web ou ouvir sobre isso nos noticiários, mas os alvos quase sempre são grandes empresas. Como o ransomware é um tipo relativamente novo de vilão cibernético, muitas PMEs (e usuários individuais, aliás) não o percebem como uma ameaça real.

Esse equívoco é reforçado pela forma como a mídia opera – é muito mais “atraente” relatar um golpe em uma empresa conhecida globalmente, em vez de focar em ataques únicos a usuários individuais e pequenas e médias empresas. É compreensível, mas deixa de lado a conscientização sobre ransomware para usuários domésticos e pequenas e médias empresas.

Mesmo que eles se concentrem principalmente em “grandes sucessos”, os meios de comunicação ainda colocam o ransomware no mapa, tanto quanto o conhecimento público vai. O tipo de ataque tornou-se tão difundido que a maioria das empresas já experimentou (ou experimentará no futuro) algum tipo de ataque de ransomware.

Como a ameaça não vai a lugar nenhum tão cedo, é melhor estar preparado e saber como minimizar o impacto de intrusos incômodos.

Como mencionamos, e-mails de phishing, anexos maliciosos, links fraudulentos e páginas da Web comprometidas são os principais portadores de ransomware.

Aqui, é fundamental entender que um e-mail de phishing pode induzir qualquer usuário a infectar sua máquina, seja trabalhando em uma grande empresa ou apenas relaxando em casa. Existem ataques de ransomware intensamente direcionados, mas muitos agentes de ameaças dependem do envio de cadeias de e-mail em massa na esperança de pegar usuários desavisados com a guarda baixa. (“phishing”, como termo, deriva dessa abordagem)

Portanto, usuários individuais que não se educam sobre hábitos online sensatos também serão um dos principais alvos do ransomware.

Os usuários que abrem todos os e-mails que recebem podem ser um bom alvo para os invasores.

Além disso, alguém que não verifica o remetente, mas se concentra na mensagem, também pode ser um alvo interessante. Como os e-mails de phishing usam linguagem atraente e reivindicações de fortuna, os usuários podem ser induzidos a clicar em um link de ransomware rotulado como “Clique aqui para ganhar uma viagem para um resort exótico!”. O resort exótico, é claro, acaba sendo DarnItLand. E a viagem até lá costuma ser muito cara.

Mesmo que esse exemplo seja meio antiquado, apostamos que ainda pode funcionar com alguns usuários.

Usuários com pouca compreensão de navegação também podem se tornar um alvo interessante.

Se você não se importa com os sites que visita, pode facilmente clicar em um link malicioso ou em um anúncio pop-up comprometido. Mais uma vez, essas abordagens dependem de mensagens gloriosas e convites chamativos. Se você gosta de clicar, é provável que você possa baixar o ransomware e só fique sabendo dele depois que seus dados forem criptografados.

Também existem razões de software para se tornar um alvo de ransomware. Se o seu dispositivo principal for antigo, isso pode significar que suas defesas integradas são mais baixas ou que os invasores conhecem todas as suas vulnerabilidades existentes. Além disso, o software do dispositivo pode estar desatualizado, resultando em uma superfície de ataque explorável para hackers.

Se você não corrigir seus navegadores e sistema operacional, isso também pode ser um convite ao ransomware.

Para garantir que seu sistema esteja atualizado e pronto para combater o ransomware, é melhor executar uma verificação de vulnerabilidade usando uma solução de cibersegurança dedicada. A verificação pode alertá-lo sobre possíveis vulnerabilidades de segurança no sistema operacional e nos programas de sua máquina; ao detectá-los, você pode entender os pontos fracos em seu sistema e fortalecê-los contra ataques irritantes.

Táticas anti-ransomware para sua casa

Agora que você está familiarizado com os motivos comuns para ataques de ransomware, vamos explorar como atualizar as defesas de sua rede doméstica. Você pode optar por empregar qualquer uma das diretrizes abaixo; no entanto, garantir que todos eles maximizem suas chances de combater um ataque de ransomware.

Vamos começar.

Mantenha todos os dispositivos em sua rede doméstica limpos

Entender que todos os dispositivos conectados em sua rede doméstica podem convidar ransomware é fundamental. Para combater ataques desagradáveis, você pode começar garantindo a segurança do endpoint em toda a sua rede.

Mantenha todos os dispositivos com uma conexão ativa com a Internet em execução com o sistema operacional, navegadores e software de segurança cibernética mais recentes. Lembre-se de que os dispositivos móveis conectados ao seu Wi-Fi também contam como possíveis pontos de entrada para invasores, portanto, proteja-os.

Proteja seu roteador Wi-Fi

Se você estiver executando mais do que alguns dispositivos em sua rede doméstica, é provável que conte com um roteador Wi-Fi para distribuir o acesso à Internet em todas as máquinas.

Como o roteador é um ponto de acesso crítico para todos os dispositivos conectados, é vital protegê-lo corretamente. Para fazer isso, você pode:

- Alterar o nome padrão do roteador

O ID padrão do seu roteador é chamado de “identificador de conjunto de serviços” (SSID) ou, às vezes, de “identificador de conjunto de serviços estendido” (ESSID). Ele é atribuído ao seu roteador pelo fabricante e geralmente é algo reconhecível pelos cibercriminosos – geralmente inclui a marca e o modelo do seu roteador.

À medida que os invasores estudam as vulnerabilidades conhecidas e potenciais de diferentes pontos de entrada, conhecer a marca e o modelo do seu roteador facilitará potencialmente sua busca para penetrar na sua rede. Se você alterar o nome do roteador para algo exclusivo, adicionará uma etapa extra entre terceiros ocultos e seus dados.

Além disso, você pode alterar a senha padrão do seu roteador. (ou senha)

Uma senha forte geralmente consiste em pelo menos 12 caracteres – letras, números e símbolos especiais. Além disso, as senhas mais fortes não são compostas por palavras reconhecíveis. (mesmo que sejam mais fáceis de lembrar, é melhor usar algo que um hacker não conseguirá adivinhar facilmente)

Além disso, escolha WPA2 como opção de segurança do seu roteador. Se o WPA2 não estiver disponível, opte pelo WPA, pois esses dois níveis oferecem mais segurança do que a opção WEP.

Além disso, se você costuma hospedar amigos e familiares, é melhor criar uma senha de convidado em seu Wi-Fi. Isso permitirá que os visitantes acessem seu Wi-Fi por meio de uma rede separada, apenas para eles. Dessa forma, mesmo que alguém usando seu Wi-Fi baixe ransomware, o dano será contido na rede convidada.

Por último, use um firewall. Os firewalls são projetados para combater hackers que tentam coletar suas informações pessoais sem sua permissão. Enquanto o software antimalware verifica todo o tráfego de entrada para detectar vírus e outras ameaças, um firewall é mais uma proteção bidirecional. Ele monitora as tentativas de acesso e bloqueia a comunicação com fontes que você não permitiu.

Habilite a autenticação multifator (MFA) em todas as contas (quando possível)

A maioria dos usuários provavelmente conhece este, mas ainda vale a pena notar.

A autenticação de dois fatores permite que você proteja suas contas, mesmo que alguém adivinhe ou obtenha sua senha. Quando eles tentarem usar sua senha para comprometer suas contas, os hackers receberão uma mensagem solicitando que insiram uma chave de segurança, enviem uma varredura biométrica ou apresentem outros meios de autenticação.

Além disso, use senhas longas e complexas para todas as suas contas. E, de preferência, não use a mesma senha para várias contas.

Ter garantido todas as etapas acima aumentará sua guarda contra ataques cibernéticos. No entanto, além de ter uma solução anti-ransomware robusta, a abordagem mais importante para combater o ransomware continua sendo seus hábitos de navegação.

Discutimos os “portadores” comuns de ransomware acima, mas agora queremos reiterar os bons hábitos de combate a malware desagradável.

Vamos examiná-los agora.

Evite clicar em links inseguros

Embora links inseguros gostem de se esconder em e-mails de phishing, eles podem residir em muitos outros lugares – sites fraudulentos, anúncios pop-up e até mesmo mensagens de texto SMS.

É altamente recomendável não clicar em links em anexos de e-mail se você não tiver certeza sobre a legitimidade do remetente. O mesmo vale para sites – se parece suspeito, provavelmente é.

Com sites, você sempre pode verificar o URL. Se começar com “https”, esse “s” no final mostra que o site está com os protocolos de segurança habilitados e em execução. Se começar com “http”, isso indica que o site não possui segurança ativa habilitada.

Agora, pode haver sites sem protocolos de segurança e ainda seria bom navegar neles; um exemplo são os sites de blogs pessoais. No entanto, as exceções à regra não são suficientes para justificar ignorá-la.

Se você clicar em um link malicioso, ele pode habilitar instantaneamente o(s) download(s) de ransomware em sua máquina. Se você não tiver um software anti-ransomware para detectar o intruso, poderá encontrar seus dados criptografados rapidamente.

Não divulgue informações pessoais

Aqui, a regra geral é a seguinte: não divulgue nenhuma informação pessoal quando solicitado por um e-mail, ligação ou mensagem de texto de uma fonte não verificada.

Se você divulgar informações pessoais, mesmo que pareçam inofensivas, os invasores de ransomware podem usar essas informações para planejar um ataque personalizado contra você. Eles podem coletar dados pessoais sobre você (nome, idade, cidade de residência, etc.) e, em seguida, compilar uma mensagem específica, incluí-la em um e-mail de phishing e convencê-lo a clicar no link incorporado.

Se você tiver alguma suspeita sobre uma mensagem recebida, é melhor entrar em contato diretamente com o suposto remetente.

Por exemplo, se uma empresa de poupança oferece a você “o negócio da sua vida”, se você seguir o link e preencher um formulário, poderá verificar on-line. Eles têm um site, seu URL começa com “https”, tem comentários de clientes, etc.?

No entanto, mesmo que o site pareça legítimo, ainda é melhor navegar na página de contatos e encontrar um número para o qual você possa ligar. Você pode então telefonar para a empresa e verificar se eles lhe enviaram o e-mail.

Isso é feito porque muitos invasores tentam se disfarçar como fontes legítimas. Muitas vezes, você pode ignorar detalhes alarmantes e ser vítima de uma mensagem de phishing bem apresentada.

Nunca abra anexos de e-mail suspeitos

As sugestões para o tratamento da seção anterior também se aplicam aqui.

Qualquer anexo de e-mail pode conter ransomware. Um clique errado pode levar à perda indefinida de acesso aos seus dados. Ou para sempre.

Felizmente, você pode inspecionar qualquer e-mail completamente antes de interagir com ele. Mais uma vez, preste muita atenção ao endereço do remetente. Mesmo que pareça legítimo, verifique novamente. Pode ser uma carta perdida, uma carta repetida ou um departamento inexistente de uma marca conhecida que distribui um e-mail fraudulento.

Além disso, nunca abra anexos que exijam a execução de macros para visualizá-los. Se o anexo for malicioso, abrir sua macro pode dar controle sobre seu dispositivo aos invasores em um instante.

Por fim, se você não tiver certeza do motivo pelo qual o remetente enviaria um e-mail para você, não abra o anexo, mesmo que pareça legítimo.

Se você suspeitar que pode ser importante, encontre uma maneira de entrar em contato diretamente com o remetente e pergunte sobre o e-mail.

Não confie em suportes de mídia externos desconhecidos (USBs, HDDs externos, etc.)

Qualquer USB ou outra mídia de armazenamento pode transportar ransomware pronto para surgir em seu dispositivo. É melhor não conectar nenhum dispositivo de armazenamento externo se não tiver certeza de sua origem.

Pode parecer redundante, mas isso vale para USBs ou outras unidades que você pode ter encontrado em um local público.

Mantenha todos os softwares e firmware atualizados

A atualização regular de todos os sistemas operacionais e programas é uma boa prática de funcionalidade. Aqui, ele serve a um propósito extra – os patches de segurança adicionam camadas adicionais de defesa contra malware e também corrigem vulnerabilidades conhecidas no software que você está executando.

Se você não aplicar os patches de segurança assim que estiverem disponíveis, os invasores podem visar explicitamente as vulnerabilidades não corrigidas, pois elas podem ser lidas nas notas públicas do patch.

O mesmo vale para as atualizações de firmware do seu roteador, pois é um ponto de entrada crucial para sua rede doméstica.

Baixe apenas de fontes confiáveis

A internet está repleta de links maliciosos capazes de baixar ransomware em seu computador. É por isso que é melhor nunca baixar arquivos de uma fonte desconhecida ou não verificada. Fazer download de sites ou links incompletos é semelhante a oferecer aos ladrões uma chave de sua casa.

Novamente, você pode verificar a URL do site – se começar com “https”, você está pronto para ir. Se você vir “http” no início, provavelmente é melhor negar downloads dele. Além disso, símbolos de escudo ou cadeado na barra de endereço podem indicar que a página é verificada e segura.

Dispositivos móveis não são imunes a ransomware, então siga as diretrizes de segurança para eles também. É seguro usar as lojas nativas do seu smartphone (Google Play ou Apple App Store), mas todo o resto deve passar por uma verificação completa antes de baixar qualquer coisa dele.

Use uma solução anti-ransomware

Todos os hábitos acima combinados com uma solução anti-ransomware robusta tornam a defesa mais sensata contra o ransomware.

O anti-ransomware não é obrigatório, mas beneficia muito seu plano de segurança cibernética. Ele traz tranquilidade e auxilia ativamente na automação e na negação de ameaças.

Por exemplo, muitas soluções verificam seu dispositivo em busca de vírus e aplicam filtros de conteúdo em servidores de e-mail para evitar ransomware. Além disso, ter um serviço antimalware dedicado resulta em menos e-mails de spam com anexos maliciosos ou links corrompidos.

Uma das soluções robustas disponíveis é o Active Protection, que é uma tecnologia integrante da nossa soluções Endpoint Protection Cloud. Ele conta com tecnologia anti-ransomware avançada e protege todos os dados em seus dispositivos – arquivos de mídia, documentos, programas, aplicativos e muito mais.

A solução observa constantemente os padrões de como um arquivo de dados é alterado em um sistema. Um padrão de comportamento pode ser típico, por isso pode ser rotulado como “esperado”. O software inspeciona esses padrões e os compara com os padrões de comportamento do ransomware. Dessa forma, ele pode identificar ataques virtuais recebidos e ser benéfico até mesmo para variantes de ransomware ainda não relatadas pelos usuários.

Também inclui as opções de lista de permissões/listas de proibições. Como a proteção ativa detecta novas ameaças com base em padrões já identificados (ou aprendidos), ela pode “ensinar” a si mesma com o passar do tempo. Ele ajustará os resultados para reduzir a detecção de falsos positivos de arquivos não ameaçadores. Dessa forma, ele pode otimizar sua lista de permissões para incluir programas que devem executar ações específicas para que não sejam marcados como não autorizados no futuro.

Como a Xtech Solutions também oferece soluções de backup, ataques sofisticados podem tentar comprometer o próprio software de backup para corromper os backups criados. No entanto, a Acronis implementou um mecanismo de autodefesa de ponta para negar tais tentativas; mesmo quando os invasores lançam um ataque ao software, as defesas entram em ação e restringem a interrupção do aplicativo Acronis ou do conteúdo do arquivo de backup.

Além disso, a solução monitorará o Master Boot Record em máquinas baseadas no Windows e não permitirá nenhuma alteração ilegítima, para que você possa inicializar seu computador corretamente a qualquer momento.

Se o ransomware for persistente o suficiente (ou se ajudado pelo usuário) e conseguir romper e começar a criptografar arquivos, a nossa solução pode detectá-lo rapidamente e interromper o processo. Devido à sua natureza abrangente, a solução será capaz de recuperar quaisquer dados já criptografados, pois você terá vários backups disponíveis para restauração de dados.

Mesmo que você não escolha o Endpoint Protection Cloud como sua principal solução anti-ransomware, ter um é fundamental se você operar com dados confidenciais.

Faça backup dos seus dados

Backup refere-se a criar uma cópia de seus dados e transferi-los para armazenamento externo. Você pode escolher o armazenamento local ( HDD externo , unidades flash, servidor local) ou a nuvem como seus destinos de armazenamento.

Essencialmente, os backups são uma maneira segura de manter com segurança todos os dados (em quantos dispositivos você precisar) longe de suas máquinas principais. Um backup reside no armazenamento e pode ser restaurado em caso de perda de dados.

As perdas de dados podem ocorrer de várias maneiras. Embora o ransomware esteja entre os mais desafiadores, você pode perder dados devido a falha no disco rígido, erro humano, desastre natural ou até roubo físico do dispositivo.

Independentemente do motivo, você pode recuperar todos os seus dados do backup. É melhor seguir a regra de backup 3-2-1 para garantir que você sempre tenha pelo menos uma cópia de backup operacional à sua disposição.

A abordagem 3-2-1 envolve ter três backups separados de seus dados armazenados em diferentes plataformas. Um backup pode residir no local no backup local (físico); o segundo pode ser armazenado fora do local (novamente, em armazenamento físico), enquanto o terceiro pode ser armazenado na nuvem.

Dessa forma, você pode combater qualquer evento de perda de dados e restaurar rapidamente seus dados no dispositivo escolhido.

Os usuários individuais podem fazer backup de qualquer tipo de arquivo que desejarem, com as opções mais comuns sendo fotos, vídeos, arquivos de música, catálogos de endereços, e-mails, documentos, planilhas e bancos de dados financeiros.

Quanto às empresas, existem backups de banco de dados de clientes, arquivos de configuração, sistemas operacionais, imagens de máquinas e arquivos de registro.

Importância da solução anti-ransomware para sua casa

Imagine sua rede doméstica como uma fortaleza. A fortaleza abriga pessoas e máquinas de batalha para defender suas paredes. Enquanto seus hábitos de navegação são os negociadores da cidade, capazes, sábios e perspicazes – eles podem apenas moderar os níveis de risco em sua fortaleza.

Se um negociador convidar um ataque à cidade de alguma forma, caberá às defesas da fortaleza resistir ao ataque. Você tem firewalls para causar estragos ferozes nos invasores, proteção de roteador para proteger entradas ocultas da fortaleza e atualizações de segurança para fortalecer as torres de defesa e fazer chover flechas nos invasores maliciosos.

No entanto, se tudo mais falhar, o grandalhão virá para ajudar. Um anti-ransomware gigantesco aparentemente adormecido pode unir todos os protetores da cidade e afastar os atacantes.

Veja como ele faz isso.

Cibersegurança contra todas as ameaças online

A maioria das soluções anti-ransomware modernas vêm como um pacote. Você pode querer instalar apenas um anti-ransomware específico, mas também obterá ferramentas antivírus e antimalware em geral.

Os recursos de segurança cibernética adicionados seriam capazes de detectar várias ameaças online, não apenas ransomware. Isso é bom porque, muitas vezes, os vírus podem carregar um instalador de ransomware; ser infectado por um vírus seria o mesmo que baixar diretamente um malware criptografado em seu computador.

Além disso, cavalos de Tróia e spyware também podem causar golpes severos em seu sistema doméstico. Equipado com as ferramentas para combater programas maliciosos de qualquer tipo, a solução anti-ransomware pode desenvolver uma lista de arquivos “bons” e “ruins” para polir seu comportamento e se concentrar inteiramente em ameaças mal intencionadas.

Logo após a instalação dessa solução, os usuários perceberão que o Gargantuan, mesmo operando como uma entidade única, é uma mente coletiva capaz de cobrir qualquer ângulo de defesa contra ameaças cibernéticas.

Contra-ataques de phishing

Como já falamos muito sobre ataques de phishing, não entraremos em detalhes sobre sua natureza aqui.

O mais importante a observar é que o anti-ransomware pode bloquear anexos maliciosos e negar a abertura de links de e-mail comprometidos. Embora seja uma boa prática não interagir com esses itens desde o início, o anti-ransomware pode protegê-lo se você acidentalmente escorregar e clicar em um link ou anexo em um e-mail de phishing.

Verificações de dispositivos removíveis

Discutimos como as unidades flash USB podem transportar ransomware.

As soluções anti-ransomware podem verificar qualquer dispositivo externo conectado antes de interagir com seu computador. A identificação de possíveis ameaças bloqueará o acesso ao dispositivo até que ele examine o perigo e apresente opções para prosseguir.

Além disso, algumas soluções podem isolar arquivos ameaçadores sem afetar o desempenho da tarefa atual. Eles podem colocar os executáveis desconhecidos em um “contêiner virtual” e só então permitir que o programa interaja com seu dispositivo. Desta forma, você pode usar o programa de forma eficaz, mas não terá acesso aos dados do seu computador ou outros recursos.

Proteção de firewall adicionada

Os recursos de firewall em soluções dedicadas superam os firewalls integrados em eficácia. Pense nisso como capaz de adicionar ainda mais fogo às ferramentas padrão que bloqueiam o tráfego de dados maliciosos.

O firewall dedicado monitorará o tráfego de dados de entrada e saída da rede doméstica. Se detectar algum dado suspeito, bloqueará sua transmissão.

Também será capaz de estudá-lo e determinar se deve denunciá-lo ou permitir sua entrada na rede.

Bloqueio de spam e anúncios maliciosos

Como mencionamos, um volume significativo de ransomware é distribuído por meio de spam e anúncios pop-up.

Anti-ransomware eficiente irá caçar e combater e-mails de spam suspeitos e negar o acesso de anúncios maliciosos ao seu dispositivo. Mesmo se você clicar em tal anúncio, o software provavelmente será capaz de combater o executável antes que ele se infiltre em seu sistema.

Suponha que você não tenha um defensor instalado e clique em um spam ou adware malicioso. Nesse caso, você pode comprometer os dados e a privacidade do seu computador e permitir ganhos financeiros para os invasores, mesmo que eles optem por não lançar ransomware contra você.

Um desempenho de computador mais rápido

O anti-ransomware moderno foi projetado para operar silenciosamente em segundo plano. Se você não precisar dele, não notará sua existência. Somente quando ouvir seu chamado, ele se levantará e fará seu trabalho.

Além de não atrapalhar com alertas desnecessários, a solução pode deletar pastas indesejadas e otimizar seu aparelho para rodar mais rápido. Esse recurso, é claro, é personalizável e você pode garantir que não perderá nenhum arquivo essencial por meio de uma configuração sensata.

Proteção contra roubo de identidade

Os ataques de spyware são um pouco diferentes do ransomware, mas são uma força a ser reconhecida. Eles são projetados e entregues para roubar informações de identificação pessoal (PII) de dispositivos infectados.

Essas informações podem incluir detalhes pessoais, dados bancários, números de previdência social, números de cartão de crédito, senhas de contas e outros dados críticos.

Algumas instâncias de spyware podem ser executadas silenciosamente em segundo plano e aguardar uma ação específica para acionar sua finalidade. Por exemplo, o malware pode esperar até que você decida fazer compras online e inserir as informações do seu cartão de crédito de forma legítima para concluir uma compra.

Se você não tiver ferramentas anti-spyware para combatê-lo, o código malicioso pode gravar suas informações de pagamento e usá-las como se você as estivesse usando.

Tranquilidade

A detecção manual de ameaças é praticamente impossível para um único usuário. Mesmo se você perceber que o ransomware foi instalado em seu dispositivo, será tarde demais para combatê-lo, pois o malware já estaria ativo no computador.

Embora seu objetivo principal seja combater agentes mal-intencionados, o anti-ransomware também pode contornar a fortaleza e ajudar em outras tarefas. Um software anti-ransomware abrangente pode combater várias ameaças online, ajudar em backups automatizados e aumentar o desempenho do dispositivo.

Se você acumular o número de tarefas automatizadas que obteria com uma solução robusta, verá que esse software pode reduzir o tempo, o esforço, os custos e até os nervos, normalmente “gastos” pelo usuário.

Depois de algum tempo de uso, você seria capaz de entender totalmente o trabalho realizado pela solução e até mesmo melhorar suas configurações para otimizar ainda mais seus backups, defesas anti-ransomware e desempenho do dispositivo.

O que é um ataque de ransomware?

Quase 40% das vítimas que pagam o resgate nunca recuperam seus dados e 73% das que pagam são visadas novamente mais tarde.

Ransomware é uma forma de software de malware que infecta seus sistemas e criptografa seus arquivos. O usuário não pode acessar seus dados até que um resgate seja pago em troca de uma chave de descriptografia. Depois que o resgate é pago, o usuário só pode esperar que o invasor forneça a chave de descriptografia e recupere o acesso aos seus arquivos. De qualquer forma, o resgate deve ser pago ao invasor em Bitcoin e normalmente varia de algumas centenas a milhares de dólares.

Uma forma de ransomware – o Trojan da AIDS – foi criada pela primeira vez em 1989 por Joseph L. Popp, um biólogo evolutivo com PhD em Harvard, que agora é conhecido como o “pai do ransomware”. Também conhecido como vírus PC Cyborg, o ransomware foi lançado em 20.000 disquetes e distribuído para pesquisadores da AIDS em mais de 90 países. Os discos continham um programa capaz de analisar o risco de um indivíduo adquirir AIDS por meio de um questionário, mas o disco também continha um programa de malware que permanecia inativo até que o computador fosse ligado 90 vezes.

O AIDS Trojan consistia em malware que era fraco e facilmente removido com software de descriptografia, então Popp não recebeu muito dinheiro. No entanto, causou danos, pois algumas organizações médicas e de pesquisa perderam um ano de trabalho. Também preparou o terreno para usar malware para forçar usuários/organizações a pagar e popularizou o uso de infecções por ransomware e futuros ataques de ransomware.

Como funciona o ransomware?

E-mails de phishing e campanhas de phishing por e-mail são algumas das técnicas mais populares usadas para espalhar ransomware. Esses tipos de e-mails são enviados à vítima e contêm um anexo. Acreditando que o e-mail é de uma fonte confiável, a vítima clica nele e o malware é baixado e instalado sem o conhecimento do usuário.

O ransomware também pode se espalhar por meio de download drive-by, ataques de retenção de água, malvertising e ataques de mídia social.

- O download drive-by acontece quando um usuário visita inocentemente um site infectado onde o malware é baixado e instalado sem o conhecimento do usuário.

- Os ataques de retenção de água ocorrem quando um usuário visita um site legítimo – frequentemente usado por uma organização – onde um cibercriminoso injetou software malicioso para obter acesso ao computador de um usuário.

- Malvertising ocorre quando um invasor injeta um anúncio on-line malicioso em uma rede de publicidade ou página da web legítima.

- Os ataques de mídia social usam o Facebook Messenger e o LinkedIn para direcionar as pessoas a sites maliciosos que contêm malware. Ataques de mídia social mais modernos incluem imagens no Facebook Messenger que se parecem com arquivos jpeg, mas usam uma extensão dupla. Eles são arquivos HTA ou IS reais.

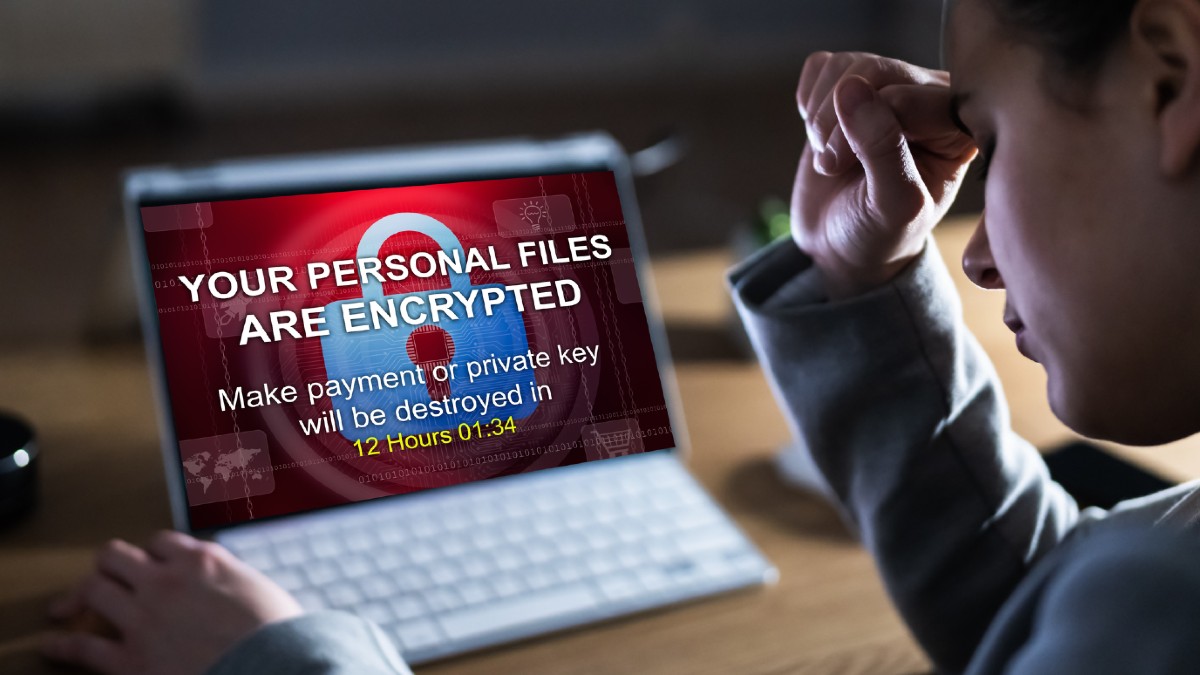

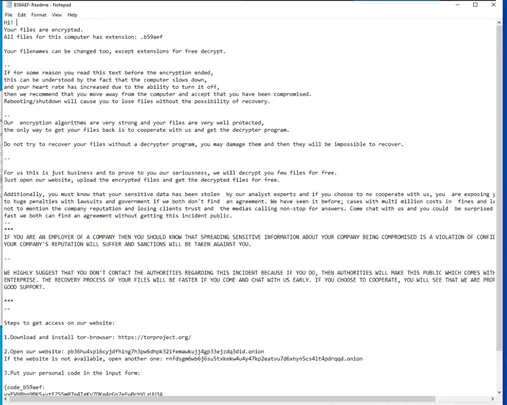

Depois que o malware infecta o computador, todos os arquivos do usuário são criptografados e não podem ser descriptografados sem a chave de descriptografia, que é mantida pelo invasor. O usuário vê uma mensagem como esta:

Na maioria dos casos, o invasor exige pagamento na forma de criptomoeda, como Bitcoin, para fornecer a chave para que o usuário possa descriptografar seus arquivos. Em outros casos, o invasor rouba informações confidenciais ou sensíveis antes de criptografar os arquivos e, em seguida, ameaça divulgar essas informações publicamente se o resgate não for pago – um ataque conhecido como doxware ou leakware.

Ransomware como serviço (RaaS) oferece um novo modelo de receita para desenvolvedores de ransomware. Com o RaaS, um desenvolvedor pode vender ou alugar suas variantes de ransomware para afiliados que as usam para atacar empresas e consumidores. Agora, pessoas não técnicas podem usar ransomware, o que gerou um aumento acentuado no número de invasores e ataques de ransomware.

Quais são os alvos de ransomware mais comuns?

Nenhum indivíduo ou organização está imune a um ataque de ransomware. Os invasores empregam vários métodos e estão introduzindo novos métodos de ataque todos os dias. aqui estão alguns exemplos:

- Os invasores procuram oportunidades fáceis, como indivíduos, empresas de pequeno a médio porte (SMB) ou escolas e universidades que não possuem especialistas em segurança na equipe. Os invasores assumem – com razão – que essas organizações têm vulnerabilidades de sistema, especialmente quando se trata de ameaças modernas.

- Como alternativa, os invasores visarão especificamente uma organização devido à natureza confidencial dos arquivos (por exemplo, organizações de assistência médica e agências governamentais) e ao fato de que a organização precisa acessar esses arquivos para operar. Por esse motivo, o invasor supõe que a organização estará mais disposta a pagar o resgate em vez de perder os arquivos ou vazar para o público.

- Os invasores também explorarão novas tecnologias. Por exemplo, quando bancos e varejistas começaram a oferecer serviços móveis on-line aos consumidores, os invasores sabiam que os consumidores tendiam a ter dificuldades para usar novas tecnologias e aplicativos, tornando-os uma oportunidade perfeita para um ataque de ransomware.

Como prevenir um ataque de ransomware?

A prevenção de ransomware exige que sua organização trate dos problemas de segurança de três perspectivas, com foco em pessoas, processos e tecnologia.

Pessoas. Os funcionários da sua organização devem ser treinados sobre como evitar ataques de ransomware, para que sigam as práticas recomendadas de e-mail, evitem sites infectados e tenham bom senso antes de abrir mensagens de texto e instantâneas. O treinamento deve ser rigoroso e contínuo.

Processo. Sua organização de TI deve certificar-se de ter uma política de segurança e proteção de dados bem pensada e seguir os procedimentos. Como exemplos, é fundamental que você garanta que seus sistemas e dados sejam copiados em tempo hábil para que você possa atender aos Objetivos de Tempo de Recuperação (RTOs) e Objetivos de Ponto de Recuperação (RPOs). Também é imperativo que você mantenha todos os softwares – sistemas operacionais e aplicativos – atualizados.

Tecnologia. Sua organização precisa de uma solução que proteja seus dados com backups de imagem completa, identifique e interrompa ataques de ransomware e ajude a recuperar seus dados caso um ataque de ransomware seja bem-sucedido. Nesta era de trabalho remoto, você também quer ter certeza de que a solução protege as áreas de trabalho remotas.

Removendo ransomware

Quando o usuário identificar o ransomware em seu computador, será tarde demais para salvar os dados, mas há quatro opções de remoção de ransomware que podem ajudar o usuário a voltar a funcionar.

- Você pode restaurar o sistema infectado a partir de um backup de imagem completa na nuvem ou off-line. Infelizmente, todos os backups no local também podem ser criptografados ou excluídos pelo invasor, portanto, podem ser inúteis. É assim que a regra de backup 3-2-1 pode salvar o dia.

- Existem ferramentas de descriptografia de ransomware – algumas das quais estão disponíveis gratuitamente – e especialistas em recuperação de ransomware especializados em descriptografia de ransomware. Uma ferramenta de descriptografia pode funcionar se o ransomware for uma variante mais antiga e/ou não for atualizado com frequência. Os especialistas em remoção de ransomware podem ser caros e, novamente, não há garantia de que eles possam remover o ransomware. É quase impossível descriptografar o ransomware sem a chave de descriptografia.

- Se você não tiver um backup de imagem completo protegido, poderá optar por formatar o disco rígido do computador infectado e reinstalar o sistema operacional e os aplicativos. Infelizmente, com esta opção, todos os dados serão perdidos.

- Você pode optar por pagar o resgate e esperar que o invasor forneça a chave de descriptografia, mas não há garantias. Infelizmente, quase 40% das vítimas que pagam o resgate nunca recuperam seus dados e 73% das que pagam são visadas novamente mais tarde.

Endpoint Protection Cloud impede ataques de ransomware

O Endpoint Protection Cloud unifica toda a tecnologia necessária – backups de imagem completa, armazenamento em nuvem híbrida, inteligência artificial (IA), criptografia e blockchain – em uma única solução que detecta ataques de ransomware, interrompe a criptografia, restaura arquivos afetados e garante a segurança, acessibilidade, privacidade, autenticidade e segurança (SAPAS) de todas as suas cargas de trabalho e sistemas.

A integração exclusiva de segurança cibernética, proteção de dados e gerenciamento de proteção de endpoint permite que o Endpoint Protection Cloud forneça proteção proativa, ativa e reativa, garantindo a melhor segurança de ransomware e proteção dos endpoints, sistemas e dados de sua organização.

Fale com nossa equipe e certamente um dos nossos analistas vai ajudar na solução correta para a sua empresa.