Você está pronto para a proteção de endpoint de última geração? Com mais dados sendo movidos para a nuvem, proteger os endpoints é mais vital do que nunca. É necessária uma abordagem multitáti...

Um conjunto equilibrado de controles sociais e técnicos pode ajudar as organizações a lidar com uma das principais vulnerabilidades da segurança cibernética: as pessoas. O cenário moderno de ciberseguran...

Quando falamos em autenticação multifator uma das opções mais utilizadas são os tokens. Existe no mercado algumas opções. Em sua grande maioria em hardware, como um chaveiro ou software. E quais são as diferenç...

Um roteiro de implementação estratégica ajuda a garantir que a implantação do Office 365 atendam às suas metas de negócios. No passado, vimos o que acontece quando as empresas implementam soluções de colaboraçã...

Na esteira dos ciberataques recentes, as organizações devem considerar a modernização de suas plataformas de autenticação. As senhas estão sendo eliminadas e as organizações devem agir agora para migrar para pl...

A produtividade dos funcionários, os fluxos de trabalho no escritório, as percepções e a automação serão essenciais para a próxima era de trabalho, e com ela o novo conceito de um trabalho híbrido de sucesso. O...

Para se defender contra ataques ransomware com táticas cada vez mais sofisticados, as organizações devem aprimorar sua postura de segurança. Durante o último ano e meio, os ataques de ransomware foram...

Hackear as proteções de segurança de uma empresa costumava exigir muito tempo e habilidade. No entanto, os avanços tecnológicos atuais tornam mais fácil do que nunca para os malfeitores encontrarem os pontos ma...

O que aconteceu? Em 2 de março de 2021, várias empresas divulgaram relatórios sobre a exploração in-the-wild de vulnerabilidades zero-day dentro do Microsoft Exchange Server. As vulnerabilidades a seguir permit...

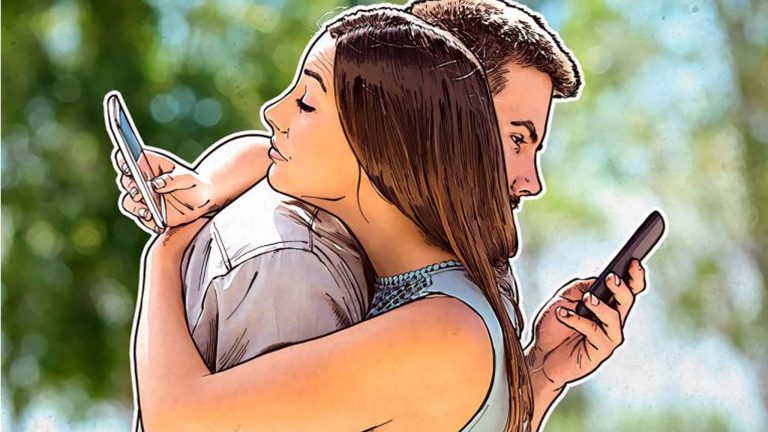

Você sabe como os apps de namoro remoto ou virtual proteger a privacidade dos seus dados? A pandemia e as restrições que a acompanham levaram a um aumento na popularidade dos aplicativos de namoro remoto. Por e...